Fraude financiero, intentos de interrumpir las operaciones y el robo de datos a clientes son las principales motivaciones que hay tras los ciberataques, según una encuesta de Check Point.

Fraude financiero, intentos de interrumpir las operaciones y el robo de datos a clientes son las principales motivaciones que hay tras los ciberataques, según una encuesta de Check Point.

A pesar de haber recaudado un total de 14.000 dólares gracias al troyano, el proveedor de pago por click de los creadores de Flashback ha considerado la actividad fraudulenta y no pagará.

Algunos usuarios que visitan Wikipedia se han encontrado con anuncios. O lo que es lo mismo, sus navegadores se han visto afectados con complementos maliciosos.

Pirate Py quiere ganar dinero con la piratería y por el momento ha consiguiendo una ronda de financiación de Microsoft de 100.000 dólares.

Casi un tercio de los directores de TI han informado de una amenaza de seguridad después de que un dispositivo personal haya accedido a los datos de la compañía.

A pesar del entusiasmo que despierta el cloud, más de la mitad de los profesionales de seguridad creen que la nube es demasiado peligrosa y sólo apta para el CRM o el email.

Los consumidores españoles consideran además "importantes" los sellos de calidad para sus compras online.

La Policía Nacional y red.es ponen en marcha una campaña para concienciar a los usuarios de los riesgos que conlleva una utilización inadecuada de los smartphones.

La actualización de seguridad de mayo repara el fallo que ha estado explotando Duqu, un malware que ha afectado a más productos de los que se pensaba.

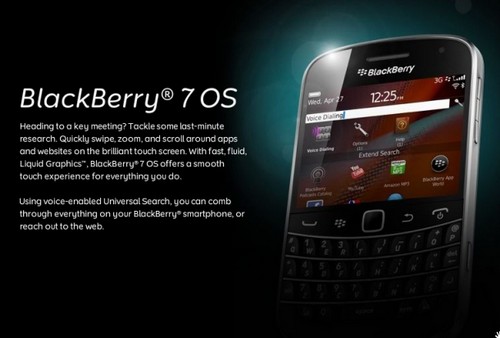

Las características de seguridad del sistema operativo de RIM convencen al departamento de Defensa de EE.UU.

Twitter se defiende asegurando que muchas de las cuentas expuestas están duplicadas y que otras muchas están suspendidas por pertenecer a spammers.

Adobe ha lanzado un parche que soluciona un fallo de seguridad crítico en Flash Player que ya está siendo explotado contra usuarios de Internet Explorer.

Microsoft advierte de la existencia de malware que está explotando versiones no parcheadas de Office Word 2000 para comprometer sistemas Mac OS X.

Los atacantes utilizan las empresas pequeñas y los empleados de menor nivel como una manera de acceder a las grandes organizaciones con activos de valor.

Un estudio de la empresa de seguridad Symantec sugiere que los creadores del troyano Flashback para Mac OS podrían haber conseguido algo más que popularidad con el malware.

Facebook ha firmado un acuerdo con Microsoft, McAfee, Symantec, Trend Micro y Sophos para el lanzamiento de Antivirus Marketplace.

Un hacker que se hace llamar Hardcore Charlie ha publicado parte del código de VMware ESX, una solución de virtualización que ha conseguido atacando los servidores de una empresa china.

Check Point Software ha anunciado ThreatCloud, una red que reúne información sobre los ataques y amenazas contra la seguridad para una mejor lucha contra el cibercrimen.

Un estudio de la empresa de seguridad Sophos ha detectado que el 20% de los Mac están infectados con malware de Windows y que un 2,7% tienen malware para Mac.

El principal problema, según aseguran desde Kaspersky, es que con su naturaleza abierta no hay control sobre qué hay dentro.

Durante el InfoSecurity Europe 2012 se han podido escuchar afirmaciones de lo más variado, como la del titular, o que las empresas de seguridad no deben jugar a ser detectives.

El Ministerio del Interior ha creado una nueva unidad que adoptará las funciones de la Brigada de Investigación Tecnológica, aunque con un rango superior en el organigrama de la Policía.

Google ha aumentado el importe de los pagos en efectivo que se entregan a los investigadores de seguridad que descubren vulnerabilidades de Día Cero es sus aplicaciones y servicios.

Flaskback.S, la nueva variante del malware que está poniendo a prueba la paciencia de Apple, se instala sin una contraseña y elimina los archivos y carpetas para enmascarar su presencia.

Un grupo de investigadores ha creado un troyano para Android que es capaz de descifrar lo que se teclea en las pantallas táctiles, incluidas las contraseñas o el número de las tarjetas de crédito.

El número de botnets se extiende gracias a la facilidad para crearlas a través de herramientas disponibles en Internet para usuarios no avanzados.

El número de vulnerabilidades de software descubiertas continúa descendiendo, pero el nivel de riesgo se incrementa, asegura HP en un informe.

Los spammers están utilizando el kit de herramientas BlackHole para infectar a los usuarios sin que se den cuenta.

Empieza a circular una versión falsa de la app de fotografías para dispositivos Android lanzada por cibercriminales rusos.

El colectivo de hackers Anoymous ha creado el site AnonPaste para que los usuarios que lo deseen puedan subir cualquier material con un completo anonimato y sin censura.